Tường lửa Sophos XG: Cấu hình site-to-site IPsec VPN

09/07/2019 23:53 6367 lần Chuyên mục: Bài viết kỹ thuật

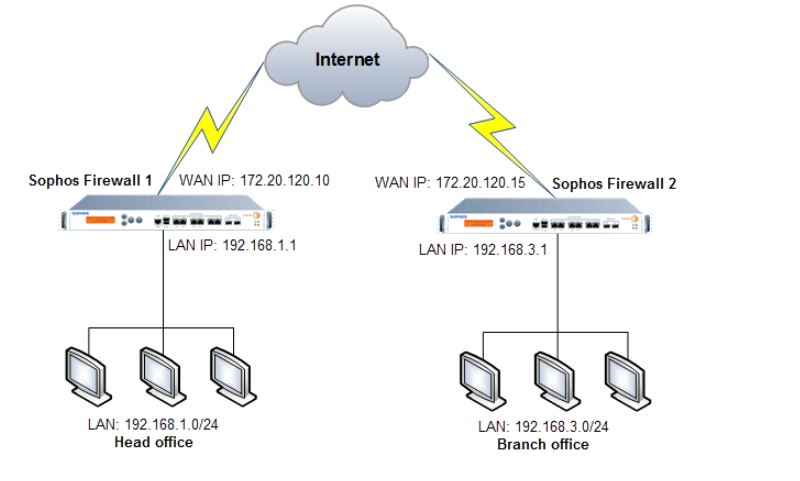

Cấu hình site-to-site IPsec dùng để kết nối nhiều văn phòng trụ sở xa nhau. Ở loại kết nối này thì việc chứng thực ban đầu phụ thuộc vào thiết bị đầu cuối ở các Site, các thiết bị này hoạt động như Gateway và đây là nơi đặt nhiều chính sách bảo mật nhằm truyền dữ liệu một cách an toàn giữa các Site.

Tường lửa Sophos XG là một giải pháp giúp bảo vệ toàn diện, một tường lửa thế hệ mới (Next-Generation Firewall) bảo vệ trước các rủi ro đã biết và chưa biết, phản hồi lại sự cố một cách tự động và phơi bày được tất cả các rủi ro tìm ẩn trong và ngoài mạng. Với giao diện đơn giản và tích hợp các tính năng tiên tiến của một Tường lửa thế hệ mới, tường lửa Sophos XG giúp người quản trị dễ dàng Cấu hình site-to-site IPsec giữa chi nhánh và trụ sở chính. Nó cho phép các site kết nối trực tiếp với nhau thông qua tunnel IPsec và thiết lập các chính sách giúp mọi thông tin qua tunnel đều được bảo vệ nên tránh được những rủi ro về bảo mật của những VPN truyền thống.

Các bước cấu hình site-to-site IPsec trên tường lửa Sophos XG:

1. Cấu hình Firewall 1

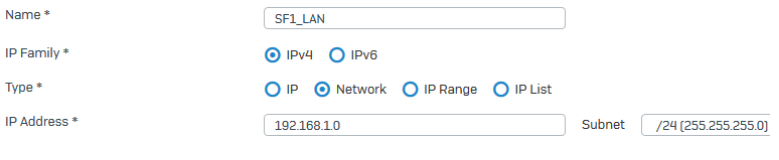

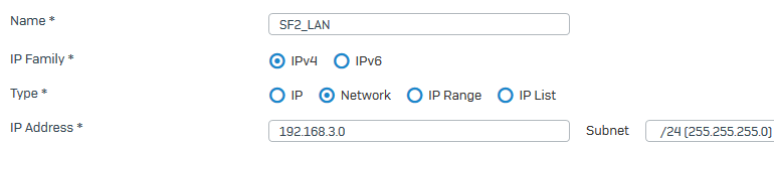

Bước 1: Tạo local LAN và remote LAN

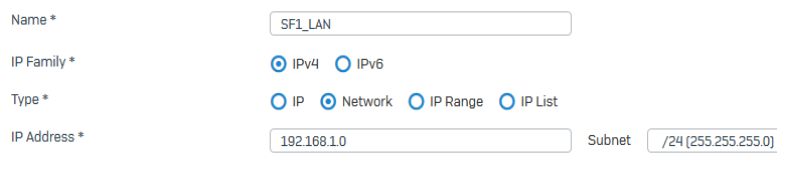

Vào Hosts and Services > IP Host và chọn Add để tạo local LAN.

Vào Hosts and Services > IP Host và chọn Add để tạo remote LAN.

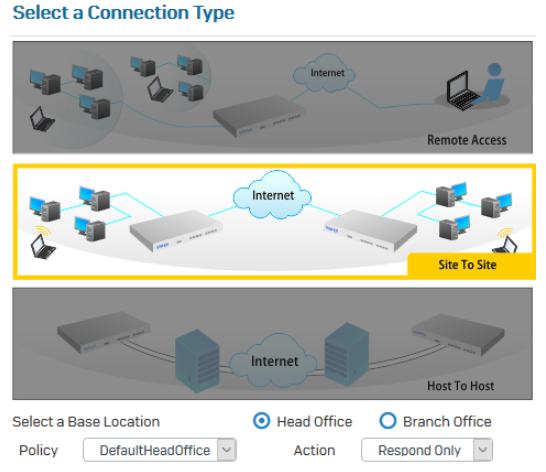

Bước 2: Tạo một Ipsec VPN connection

Vào VPN > IPsec Connections và chọn Wizard. Đặt tên và nhấn Start:

Chọn loại kết nối Site To Site và tick vào Head Office.

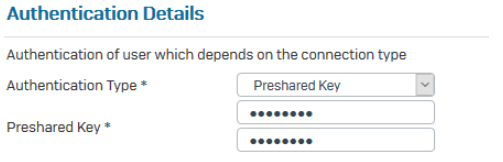

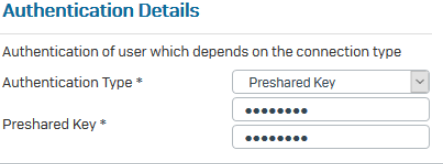

Chọn Authentication Type là Preshared Key.

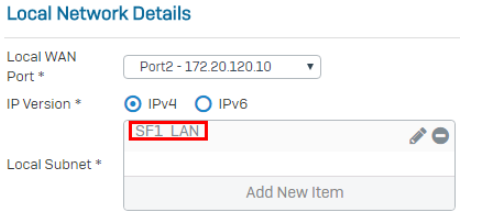

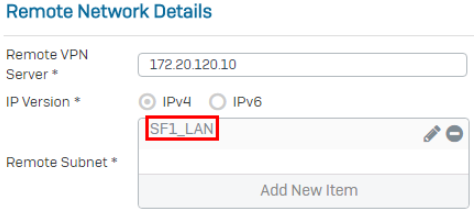

Trong Local subnet field, chọn local LAN mà ta đã tạo ở trên.

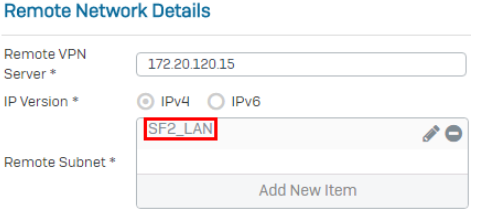

Trong Remote subnet field ta chọn remote LAN mà ta đã tạo ở trên.

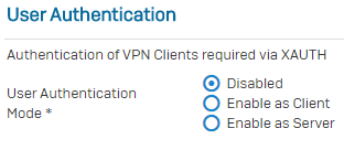

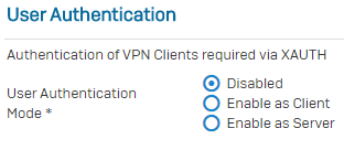

Ở User Authentication Mode ta chọn Disable.

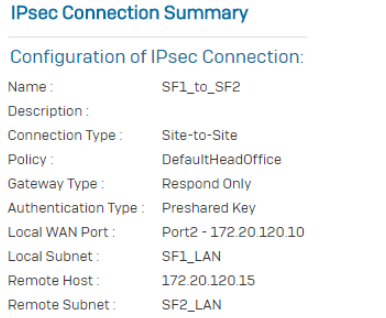

Check lại thông tin IPsec connection và nhấn Finish.

Bước 3: Active connection

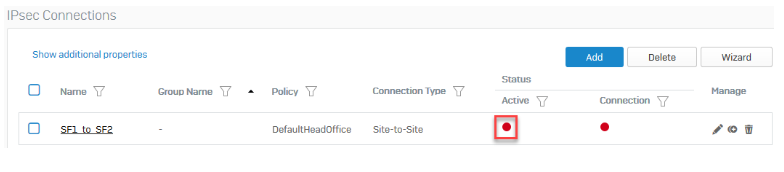

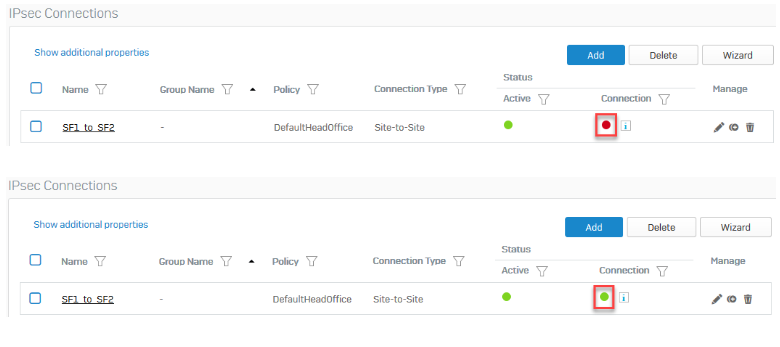

Click icon active để active kết nối.

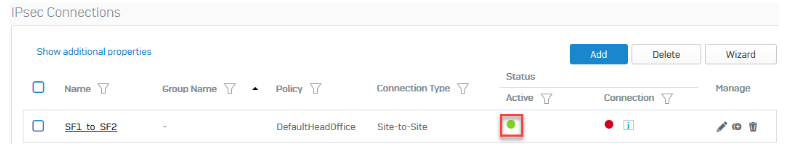

Sau khi active.

Bước 4: Add Firewall rule để cho phép VPN traffic

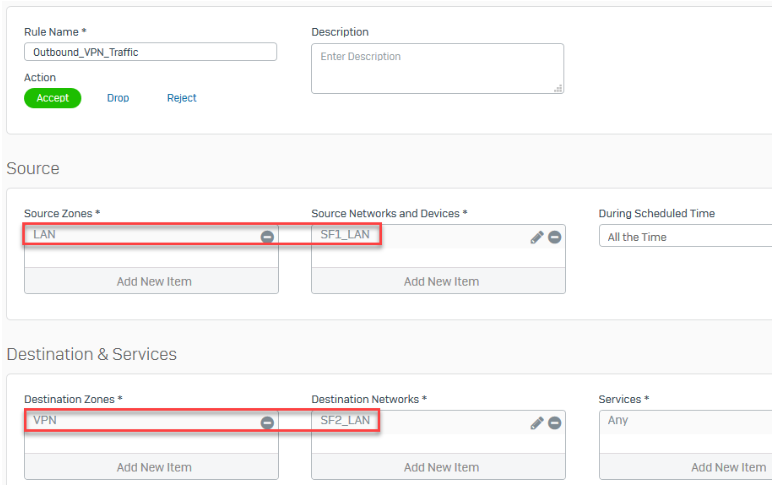

Vô Firewall và click +Add Firewall Rule để tạo 2 User/Network rule

Rule Outbound:

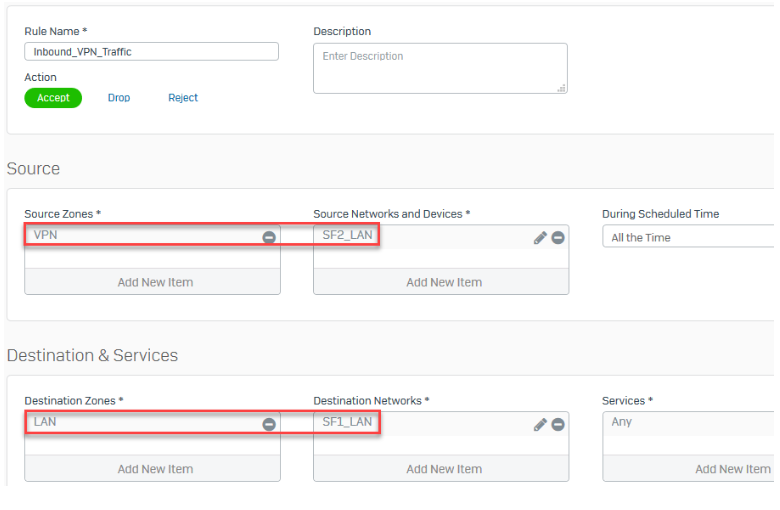

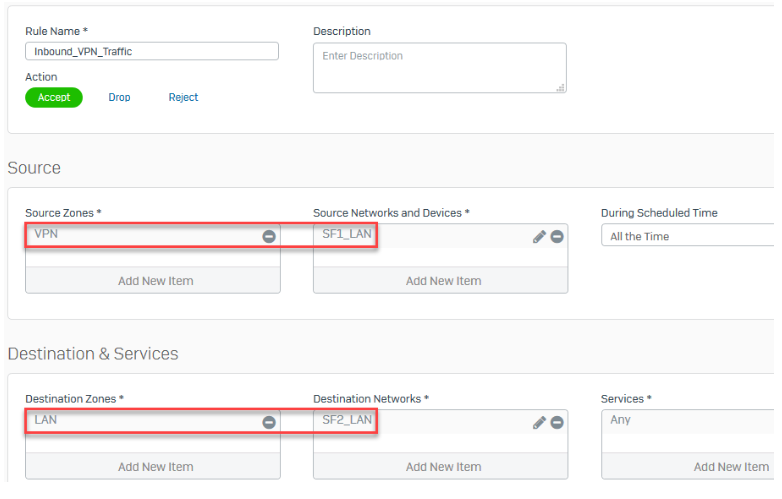

Rule Inbound:

2. Cấu hình trên Firewall 2

2. Cấu hình trên Firewall 2

Bước 1: Tạo local LAN và remote LAN

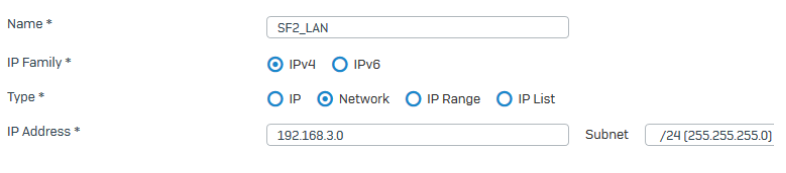

Vào Hosts and Services > IP Host và chọn Add để tạo local LAN.

Vào Hosts and Services > IP Host và chọn Add để tạo remote LAN.

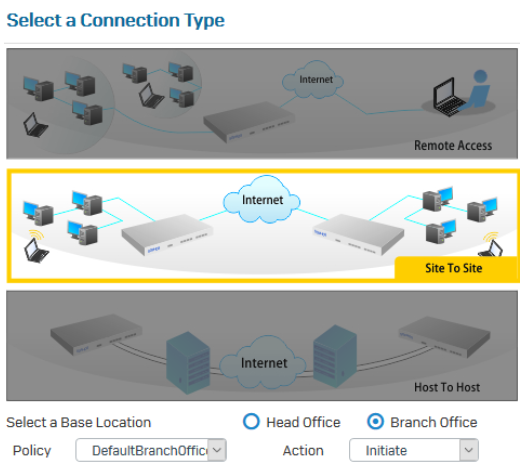

Bước 2: Tạo IPsec VPN connection

Vào VPN > IPsec Connections và chọn Wizard. Đặt tên và nhấn Start:

Chọn loại kết nối Site To Site và tick vào Branch Office.

Chọn Authentication Type là Preshared Key. Nhập Preshared Key trùng với Preshared Key đã tạo ở Firewall 1.

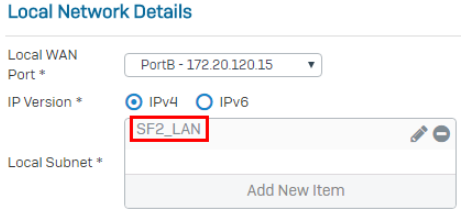

Trong Local subnet field chọn local LAN đã tạo ở trên.

Trong Remote subnet field chọn remote LAN đã tạo ở trên.

Ở User Authentication Mode ta chọn Disable.

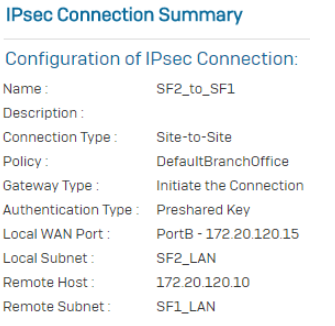

Check lại thông tin IPsec connection và nhấn Finish.

Bước 3: Active connection

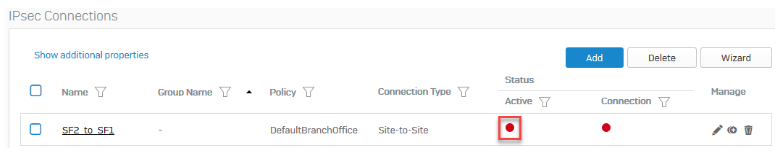

Click icon active để active kết nối.

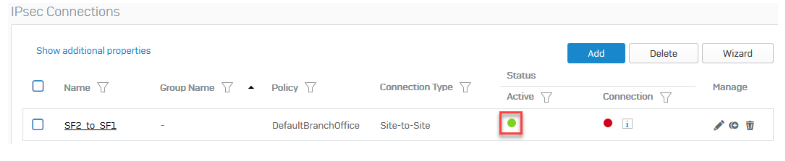

Sau khi active.

Bước 4: Tạo Firewall rule để cho phép VPN traffic

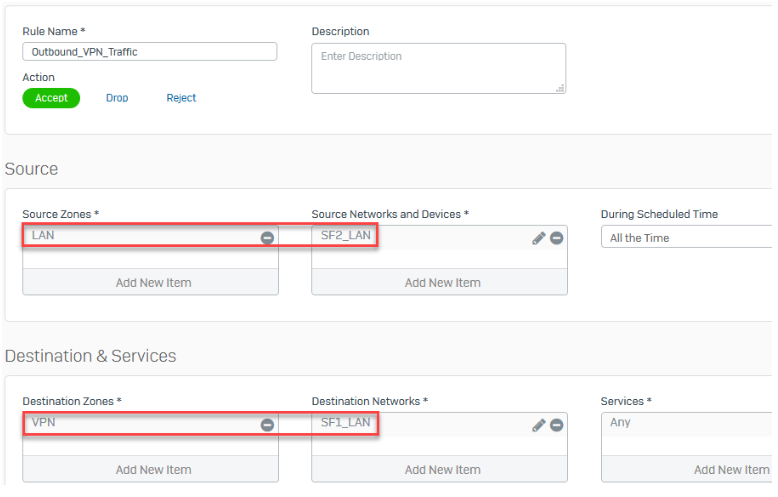

Vô Firewall và click +Add Firewall Rule. Tạo 2 User/Network rule.

Rule Outbound:

Rule Inbound:

Bước 5: Active IPsec connection.

Vô VPN > IPsec Connection và click vào active icon.

3. Kết quả

3. Kết quả

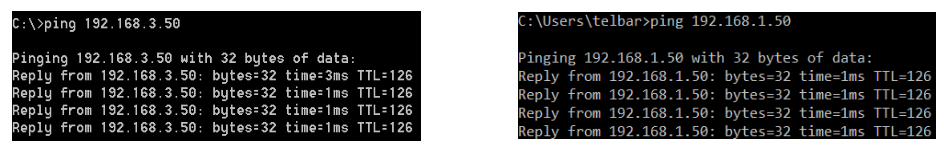

Ping 2 site thành công.

Vô Firewall và xác nhận VPN rules cho phép inbound và outbound traffic.

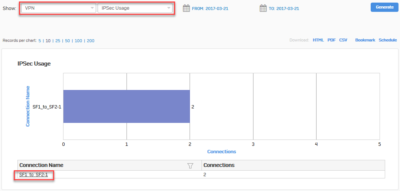

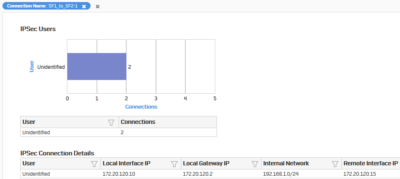

Vô Reports > VPN và kiểm tra việc sử dụng IPsec.

Click vào tên của kết nối để biết thêm thông tin.

Lưu ý:

- Đảm bảo VPN firewall rules được đặt ở đầu (Top) trong danh sách Firewall Rule.

- Trong mô hình head office và branch office, thiết bị Sophos Firewall ở branch office thường giữ vai trò tunnel initiator còn thiết bị Sophos Firewall ở head office giữ vai trò responder vì các lý do sau:

- Khi thiết bị branch office được cài đặt với dynamic IP address, thiết bị head office không thể bắt đầu kết nối.

- Do số lượng branch office cần kết nối có thể thay đổi, cách tốt nhất để mở kết nối là từ các branch office thay vì head office mở lại tất cả cùng một lúc.

Tham khảo thêm: Tường lửa Sophos XG: Hướng dẫn cấu hình Site-to-Site SSL VPN

Fan page: Công ty Cổ Phần DASS