Gần một phần tư phần mềm độc hại hiện đang giao tiếp bằng TLS

21/02/2020 11:25 3336 lần Chuyên mục: Tin tức

Nghiên cứu mới nhất từ SophosLabs: gần một phần tư các phần mềm độc hại hiện đang liên lạc bằng TLS.

Mã hóa là một trong những vũ khí mạnh nhất mà các tác giả của phần mềm độc hại có thể tận dụng. Họ có thể sử dụng nó để làm xáo trộn mã của họ, để ngăn người dùng (trong trường hợp của ransomware) truy cập dữ liệu người dùng và để bảo mật mạng lưới giao tiếp độc hại của họ.

Khi các trang web và ứng dụng áp dụng rộng rãi TLS (Transport Layer Security) và giao tiếp qua các kết nối HTTPS, lưu lượng truy cập không được mã hóa có thể thu hút sự chú ý nhiều hơn. Vì nó dễ được phân tích và các công cụ bảo mật nhận định dễ dàng hơn thông qua các phiên HTTP. Các tác giả phần mềm độc hại biết điều này và họ đã ưu tiên áp dụng TLS và từ đó làm xáo trộn nội dung của các kênh truyền độc hại.

Một trong những lý do khiến việc tìm thấy dấu hiệu của dấu hiệu hoạt động độc hại trong lưu lượng truy cập không được mã hóa dễ dàng hơn. Vì các bản phát hành phần mềm độc hại gần đây có xu hướng “mở kết nối về nhà” thường xuyên hơn. Khi đó, nó sẽ gửi một khối lượng thông tin lớn hơn về thông tin của máy mục tiêu và mạng của họ cho “kẻ khai thác”. Sau khi xác định được nạn nhân, phần mềm độc hại cố gắng liên lạc với “kẻ khai thác” để thực hiện trinh sát mạng và gửi thông tin được thu thập đến máy chủ C&C.

Loại hành vi trộm cắp thông tin này có thể là tiền thân của một cuộc tấn công nhắm mục tiêu tiếp theo hoặc có thể được sử dụng để tống tiền hoặc bán cho những tên tội phạm khác có thể lạm dụng nó theo nhiều cách khác nhau. Nếu không có lớp mã hóa TLS bảo vệ và che giấu nội dung của giao tiếp này, một nhà phân tích sắc bén hoặc công cụ ngăn ngừa mất dữ liệu có thể dễ dàng bắt được loại hành vi trộm cắp này trước khi phần mềm độc hại có thể gây hại.

SophosLabs đã quan sát thấy rằng, ngày càng có nhiều chức năng độc hại được thực hiện từ máy chủ C&. Thay vì được triển khai trong tệp nhị phân phần mềm độc hại và các C&C đưa ra quyết định về việc phần mềm độc hại nên làm gì tiếp theo dựa trên dữ liệu lọc được. Chính vì thế nó làm tăng lưu lượng mạng. Các tác giả phần mềm độc hại cũng muốn cập nhật cho các mã nhị phân của họ với các tính năng mới hơn và làm mới chúng thường xuyên hơn. Điều này cũng làm tăng nhu cầu liên lạc mạng an toàn, để ngăn các công cụ bảo vệ cấp mạng phát hiện ra mã độc hoạt động trong mạng mỗi khi tải xuống phiên bản cập nhật của chính nó.

Trong các chiến dịch của phần mềm độc hại gần đây đã sử dụng SSL / TLS

Phần mềm độc hại kém trong việc che giấu các kênh giao tiếp C&C của nó và có thể dễ dàng bị phát hiện hơn. Vì vậy, ngày càng nhiều tội phạm mạng đã có xu hướng áp dụng mã hóa tại lớp vận chuyển.

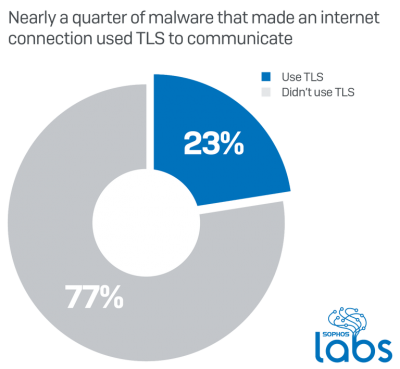

SophosLabs đã xem xét một mẫu đại diện cho các phân tích phần mềm độc hại đã thực hiện trong sáu tháng qua. Các phân tích bao gồm các chi tiết về việc liệu phần mềm độc hại được kết nối với một hoặc nhiều máy trên internet. Mẫu đó được xem là người dùng TLS dành cho mục đích của nghiên cứu, khi mẫu được truyền qua cổng 443/TCP (cổng tiêu chuẩn được sử dụng cho truyền thông HTTPS được mã hóa TLS) trong quá trình phân tích.

Các phần mềm độc hại tạo ra một số loại kết nối mạng trong quá trình lây nhiễm. Khoảng 23% được truyền thông qua HTTPS để gửi hoặc nhận dữ liệu từ C&C. Hoặc trong khi cài đặt chúng có thể sử dụng HTTPS để che giấu sự thật rằng chúng đang truy xuất payload độc hại hoặc components khác.

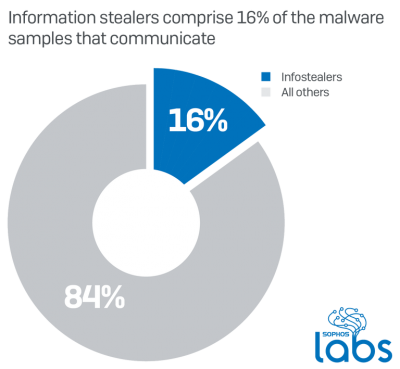

Mã hóa lưu lượng mạng là quan trọng hơn đối với Trojans, đặc biệt là kẻ đánh cắp thông tin. Mục tiêu chính của kẻ đánh cắp thông tin là thu thập càng nhiều dữ liệu về nạn nhân càng tốt, bao gồm những thông tin nhạy cảm về tài chính và không bị phát hiện trong khi thực hiện. Trong số các tập hợp mẫu, những kẻ đánh cắp thông tin chiếm 16% tổng số mẫu được kiểm tra trong một khoảng thời gian.

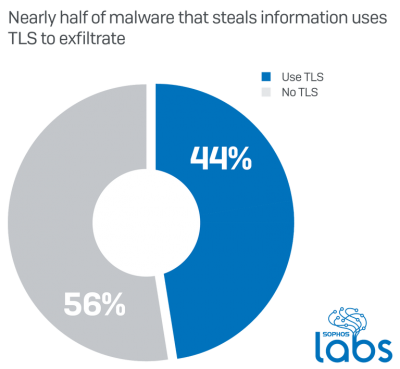

Những kẻ đánh cắp thông tin phụ thuộc nhiều vào HTTPS để liên lạc hơn bất kỳ loại phần mềm độc hại nào khác. Mặc dù chúng chỉ chiếm hơn 1/8 trong tổng số các mẫu tạo ra bất kỳ loại kết nối internet nào trong quá trình lây nhiễm. Trong qua trình phân tích, khoảng 44% những kẻ đánh cắp thông tin giao tiếp bằng TLS qua các cổng HTTPS.

Việc sử dụng SSL / TLS cung cấp cho phần mềm độc hại khả năng che giấu các lệnh được gửi đến máy khách; ẩn việc lọc dữ liệu hoặc ngăn chặn việc phát hiện tải xuống các mô-đun hoặc payload. Trong phân tích này, bất kỳ hoạt động nào trong số đó đều coi là sử dụng TLS.

Nhiều lớp mã hóa chồng chất nhau

Nhưng những người tạo phần mềm độc hại không chỉ dựa vào TLS để che giấu bản chất thực sự của các hoạt động của họ. Nhiều người thêm một lớp bảo mật khác, chẳng hạn như một mật mã bổ sung, mật mã đối xứng để mã hóa dữ liệu của họ, để che giấu trong TLS.

Các tác giả phần mềm độc hại thường sử dụng API cấp cao hơn để liên lạc qua mạng, như WinInet.dll hoặc URLmon.dll. Với các API cấp thấp hơn, các nhà phát triển có thể tạo các socket theo cách thủ công, vì vậy họ có thể sử dụng các giao thức tùy chỉnh, có thể khó xác định hơn.

Có lẽ không có gì đáng ngạc nhiên, tỷ lệ chấp nhận TLS của ransomware. Cụ thể, thấp hơn nhiều so với mức trung bình của tất cả các dòng phần mềm độc hại. Bởi vì ransomware ít phụ thuộc vào truyền thông “lén lút” hoặc nói chung là ẩn mình, một khi nó đã gây thiệt hại.

Dịch vụ hợp pháp cho nội dung độc hại

Từ quan điểm của tác giả phần mềm độc hại, việc sử dụng một dịch vụ hợp pháp để lưu trữ và lưu trữ nội dung độc hại có một số lợi ích. Một là, các dịch vụ hợp pháp, trong hầu hết các trường hợp, sử dụng TLS theo mặc định và vì lợi ích phụ, nội dung độc hại có thể bị ẩn và nhà phân phối phần mềm độc hại không cần phải có chứng chỉ TLS cho trang web của họ.

Việc sử dụng độc hại các dịch vụ hợp pháp như Pastebin, Dropbox hoặc các dịch vụ lưu trữ đám mây khác cũng có xu hướng phát triển. Trong sáu tháng qua, 0.8% mẫu mà Sophos khảo sát đã liên lạc trực tiếp với Pastebin, bao gồm Trojans, RAT và infostealers.

Sử dụng Pastebin mal-pastes làm giai đoạn 2 để tải xuống, VBA hoặc PowerShell, PE độc hại, hoặc danh sách các URLs, nơi có thể lấy nội dung khác. Trong hầu hết các trường hợp chúng tôi quan sát thấy, nội dung của mal-pastes sẽ được mã hóa bằng XOR, RC4 hoặc Base64.

Các mã độc phổ biến gần đây sử dụng SSL / TLS

TrickBot

Mục tiêu chính của TrickBot là đánh cắp thông tin từ máy nạn nhân. Nó thu thập thông tin về hệ thống, người dùng, trình duyệt mạng mà máy tính đang chạy. Tài khoản email thuộc về nạn nhân và đặc biệt là mật khẩu tài khoản ngân hàng hoặc tài chính hoặc thông tin đăng nhập khác.

TrickBot tự phân phối với payload malspam của riêng mình và cũng có thể được phân phối bởi các phần mềm độc hại khác, chẳng hạn như Emotet. Các chiến dịch spam hiệu quả của Emotet đã được chứng minh là tạo ra sự kết hợp thành công với TrickBot.

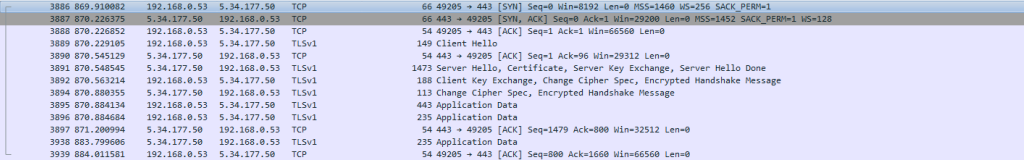

TrickBot áp dụng một số kỹ thuật để tránh bị phát hiện, bao gồm cả tạo tiến trình rỗng hoặc vô hiệu hóa một số công cụ bảo mật. Nó có cấu trúc mô-đun, có một số mô-đun để đánh cắp, di chuyển ngang để truyền bá hoặc để cung cấp quyền truy cập từ xa cho những kẻ tấn công. TrickBot thường tải xuống các mô-đun bằng cách sử dụng https, sau đó đưa các mô-đun vào một phiên bản của thành phần hợp pháp Windows Svchost.exe. Sau đó, TrickBot sẽ lọc mọi thông tin mà phần mềm độc hại có thể thu thập bằng phương thức POST. Bên cạnh việc sử dụng cổng TLS tiêu chuẩn 443. Trong một số trường hợp, nó sử dụng các cổng không chuẩn và khác thường như 449/TCP để giao tiếp qua TLS.

Mã nhị phân TrickBot sử dụng WinHttpOpenRequest, WinHttpSendRequest trong WINHTTP.dll. Với cả hai phương thức GET và POST, để tải xuống các mô-đun hoặc gửi thông tin nhạy cảm đến máy chủ. Dữ liệu được gửi tới C&C bao gồm Group ID và Client ID. Nó sử dụng CryptoAPI để mã hóa thêm dữ liệu đã được lọc.

IcedID

IcedID là một Trojan ngân hàng thực hiện các cuộc tấn công injection web vào các trình duyệt nhằm đánh cắp thông tin. Nó tự injection vào svchost.exe và có thể lây lan qua mạng để lây nhiễm sang các máy khác.

Nó sử dụng WINHTTP.DLL để thực hiện giao tiếp mạng của mình, giống như TrickBot. SSL / TLS được sử dụng trong giao tiếp với máy chủ C&C. Nó cũng tải các tệp cấu hình của mình qua TLS và phần thân của các phản hồi cũng được mã hóa bằng mật mã RC4. Ngoài TLS, nó có thể sử dụng các yêu cầu HTTP GET không được mã hóa để truyền thông tin bị đánh cắp (như có thể thấy trên ảnh chụp màn hình sau đây của một gói chụp). Các yêu cầu bao gồm Bot ID và số phiên bản nội bộ của phần mềm độc hại.

Dridex

Dridex là một Trojan ngân hàng, được phân phối bởi các chiến dịch lừa đảo và dưới dạng payload của botnet Emotet. Nó được phát hiện lần đầu tiên vào năm 2011, và nó vẫn đang được phát triển liên tục. Các mẫu gần đây sử dụng một số loại kỹ thuật injection, như Atom Bombing hoặc Process Hollowing, chống lại các tệp thực thi Windows hợp pháp.

Dridex có một khung mô-đun; mô đun bộ tải tải xuống mô đun chính, có thể thực hiện một số chức năng cốt lõi bên cạnh việc tải xuống các mô đun bổ sung. Nó có khả năng đánh cắp thông tin đăng nhập, cookie, chứng chỉ, tổ hợp phím và thậm chí là chụp ảnh màn hình. Dridex thường xuyên sử dụng https trên cổng 443 để tải xuống các mô-đun payload hoặc gửi dữ liệu được thu thập. Dữ liệu được lọc ra cũng có thể được mã hóa bằng RC4, nếu kẻ tấn công muốn.

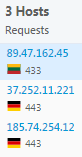

Một mẫu Dridex được giao tiếp với các cổng và địa chỉ IP sau bằng phương thức POST bằng cách sử dụng WinInet.dll với các hàm httpOpenRequestW, HttpSendRequestW thông thường

Như chúng ta đã thấy, TLS không thể cung cấp cho phần mềm độc hại với bảo mật 100%. Vì có các công cụ kiểm tra mạng có thể nhìn trộm bên trong đường hầm được mã hóa và xác định và chặn lưu lượng độc hại. Tỷ lệ phần mềm độc hại triển khai TLS để bảo vệ thông tin liên lạc của chúng đã và sẽ có khả năng tiếp tục tăng. Điều này làm tăng mối lo ngại về khả năng phát hiện và bảo vệ chống lại việc áp dụng bảo mật lớp vận chuyển của các tác nhân độc hại. Các nhóm phần mềm độc hại được đề cập ở trên bao gồm các mối đe dọa nguy hiểm và phổ biến nhất trong những năm gần đây và chúng không có khả năng biến mất trong tương lai gần.

Để tự bảo vệ mình, điều quan trọng là phải kiểm tra lưu lượng mạng và kiểm tra chi tiết chứng chỉ TLS của truyền thông https. Bạn nên chú ý đáng kể đến khối lượng lưu lượng https bất thường hoặc bất ngờ cho các tên miền không xác định, hoặc sử dụng chứng chỉ TLS không hợp lệ hoặc giả mạo. Đặc biệt là trong các giao dịch tài chính và khi nhập thông tin cá nhân hay thông tin nhạy cảm vào trình duyệt. Đầu tư vào một sản phẩm bảo mật mạng có thể thực hiện các loại kiểm tra giao tiếp TLS này và lý tưởng nhất là có thể giao tiếp và phối hợp với sản phẩm chống vi-rút, VPN, tường lửa và IDS/IPS của bạn để ngăn chặn các liên lạc mạng độc hại đáng ngờ hoặc đã biết.

IoC

Các mẫu sau đây được sử dụng để tạo lưu lượng truy cập mạng được sử dụng làm ví dụ trong bài đăng này.

Trickbot:

2baf66b83d6cd0b52e3dae66c42a0a3a3C&C79319c68b77e02141a2c355698409409

e17149663a7d2f9ec19d28102d8379b764c5dd83c1ec8c7278300c58893e7600

IcedID:

da7d9687c5776eecc90f7d11dbe32623f9aa1f44fC&Ceff5088e0540014adcb0e

f09fe918108769ef3200e7978d983722b407b26cC&Cd3fe07d3804e8e331a0986

Dridex:

585e245b0ba761e2eC&C7bf33e02dec44b888469b868dddd65d2511bfd5155917

8be38d81426e338c5daa60e35776000f5d199f562c74a57a55356861ba21703d

Xem thêm các giải pháp bảo mật của Sophos tại đây

Hoặc liên hệ (028)54456977 để được tư vấn.

Theo news.sophos.com