Phương thức tấn công ransomware mới – Ragnar Locker sử dụng máy ảo để tránh bị phát hiện

25/05/2020 15:04 3350 lần Chuyên mục: Tin tức

Một phương thức tấn công ransomware mới đưa khả năng phòng thủ lên một cấp độ mới đã được triển khai . Nó như một máy ảo đầy đủ trên mỗi thiết bị mục tiêu, để che giấu ransomware khỏi tầm kiểm soát của phần mềm an ninh mạng.

Trong một cuộc tấn công được phát hiện gần đây, phần mềm ransomware Ragnar Locker đã được triển khai bên trong một máy ảo Oracle VirtualBox Windows XP. Trọng tải tấn công là một trình cài đặt 122 MB với hình ảnh ảo 282 MB. Tất cả để che giấu một phần mềm ransomware 49 kB có thể thực thi được.

Các những kẻ đằng sau Ragnar Locker đã đánh cắp dữ liệu từ các mạng mục tiêu trước khi tung ra ransomware, để khuyến khích nạn nhân trả tiền. Vào tháng Tư, Ragnar Locker đã tấn công mạng Energias de Portugal (EDP) và tuyên bố đã đánh cắp 10 terabyte dữ liệu nhạy cảm của công ty. Chúng yêu cầu thanh toán 1.580 Bitcoin (khoảng 11 triệu đô la Mỹ) và đe dọa sẽ tiết lộ dữ liệu nếu không trả tiền chuộc.

Trong các cuộc tấn công trước đây, nhóm Ragnar Locker đã khai thác các nhà cung cấp dịch vụ quản lý. Hoặc thực hiện tấn công vào các kết nối Windows Remote Desktop Protocol (RDP) để chiếm chỗ đứng trong các mạng mục tiêu. Sau khi đạt được quyền truy cập cấp quản trị viên vào miền của mục tiêu và dữ liệu. Chúng sử dụng các công cụ quản trị Windows gốc như Powershell và Windows Group Policy Objects (GPO) để di chuyển ngang qua mạng tới máy khách và máy chủ Windows.

Trong cuộc tấn công được phát hiện, các tác nhân Ragnar Locker đã sử dụng tác vụ GPO để thực thi Microsoft Installer (msiexec.exe), truyền tham số để tải xuống và âm thầm cài đặt từ xa gói MSI được tạo thủ công 122 MB từ web serve. Nội dung chính của gói MSI gồm:

- Một trình ảo hóa Oracle VirtualBox cũ – Sun xVM VirtualBox phiên bản 3.0.4 từ ngày 5 tháng 8 năm 2009 (Oracle đã mua Sun Microsystems vào năm 2010).

- Một file VDI của phiên bản Windows XP SP3 rút gọn (được gọi là MicroXP v0.82) chứa ransomware Ragnar Locker có kích thước 49 KB.

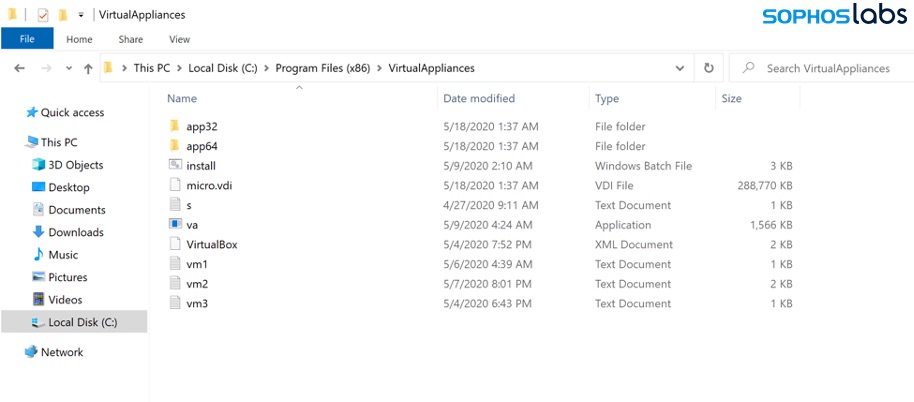

Phần mềm ảo hóa và hình ảnh đĩa ảo được sao chép vào thư mục C: \ Program Files (x86) \ VirtualAppliances.

Ngoài các tệp VirtualBox, MSI cũng triển khai một tệp thực thi (được gọi là va.exe), một tệp batch (có tên là install.bat) và một vài tệp hỗ trợ. Sau khi hoàn tất cài đặt, MSI triển khai file thực thi va.exe, lần lượt chạy tập lệnh batch install.bat. Nhiệm vụ đầu tiên của script là đăng ký và chạy các ứng dụng mở rộng VirtualBox cần thiết VBoxC.dll và VBoxRT.dll và trình điều khiển VirtualBox VboxDrv.sys.

Để biết thêm thông tin chi tiết cách triển khai của ransomware Ragnar Locker, xem tại đây.